Новый бэкдор для Linux обладает широким функционалом - 29 Ноября 2015

Новое вредоносное приложение для системы Linux, получившее кодовое обозначение Linux.BackDoor.Xnote.1, использует для распространения стандартную для вирусов данного класса схему. Утилита подбирает пароль для доступа к компьютеру по защищенному протоколу SSH. В «Доктор Веб» считают, что в разработке опасного приложения участвовали представители китайской хакерской группы ChinaZ. После атаки зловред в первую очередь проверяет наличие собственной рабочей копии в системе. Если устройство уже инфицировано программа завершает свою деятельность. Инсталляция продолжается, если запуск был осуществлен с максимальными привилегиями. Защитить себя в правовом поле вам поможет знание законов и умение ориентироваться в нормативно-правовой базе. Пользуйтесь http://consultant-prof.ru/kupit_konsultant_plyus чтобы быть в курсе последних изменений в законодательстве. Для обмена с управляющим узлом используется сложный алгоритм. Для загрузки конфигурационных данных вирус ищет в коде специальную строку, которая указывает на начало блока конфигурации. После расшифровки инициируется последовательный опрос указанных управляющих серверов, пока не будет найден работающий. Перед отправкой данных троянская программа сжимает их при помощи библиотеки zlib. После отправки на сервер информации о зараженном ПК Linux.BackDoor.Xnote.1 переводится в режим ожидания новых инструкций. Если поступившая команда подразумевает выполнение определенного задания, создается новый процесс, которому предоставляется отдельное соединение с сервером управления. Канал используется для получения необходимых данных конфигурации и отправки результата. К примеру, у злоумышленников есть возможность запустить DDoS-атаку на определенный интернет-узел (поддерживаются типы атак: NTP Amplification, HTTP Flood, UDP Flood и SYN Flood), обновить исполняемый модуль вируса, удалить его, а также записать данные в файл. Кроме того, троянское приложение способно активировать командную оболочку (компонент shell) с указанными переменными окружения, после чего предоставить полноценных доступ к ней внешнему серверу. Также реализована возможность запустить в зараженной системе собственный сервер portmap или SOCKS proxy. Специалисты отметили, что сигнатура новой угрозы уже занесена в соответствующие базы, что позволяет современным антивирусным решениям оперативно блокировать ее. Читайте также: Loading...

Нашли ошибку в тексте? Выделите ее и нажмите Ctrl + Enter.

Используется система Orphus

|

«Ярдэм» в лицах «Ярдэм» в лицахНовости партнеров

Loading...

Опрос

Выбор редакции

|

Аналитика Актуально Ислам в СМИ Фотостатьи Инфографика Видеостатьи Индустрия халяль Интересно Женщина в Исламе Наука и мироздание Страны и нации Стиль Культура и история Здоровье и питание Семья и дети Психология Татары и Ислам

Начинающему мусульманину Пророк Мухаммед История Ислама Сподвижники Мухаммеда Пророки до Мухаммеда Электронные книги Вопросы фикха Наставления Мусульманское видео

|

Подборки

Все подборки |

|

© 2009-2024 Информационное агентство "Инфо-ислам"

Все права на материалы опубликованные на сайте принадлежат медиа-группе "Ислам info".

При использовании материалов гиперссылка обязательна. Свидетельство о регистрации СМИ: ИА № ФС 77 – 45781 от 13.07.2011г. Выдано Федеральной службой по надзору в сфере связи, информационных технологий и массовых коммуникаций Роскомнадзор. Размещенные материалы 18+

|

Этот замечательный сайт сделан в студии Ариф Этот замечательный сайт сделан в студии Ариф |

Сегодня в Казани открылся V НеФорум блогеров

Сегодня в Казани открылся V НеФорум блогеров Фонд «Ярдэм» посетили участницы Международного форума-выставки «Руками женщины»

Фонд «Ярдэм» посетили участницы Международного форума-выставки «Руками женщины» В Казани прошел благотворительный концерт для людей с ДЦП

В Казани прошел благотворительный концерт для людей с ДЦП «Яндекс» поглотил разработчиков знаменитого российского антивируса

«Яндекс» поглотил разработчиков знаменитого российского антивируса Лего Эльфы - один из самых красивых конструкторов от Lego

Лего Эльфы - один из самых красивых конструкторов от Lego Нельзя давать поводов для внутренних междоусобиц — это вопрос государственной безопасности

Нельзя давать поводов для внутренних междоусобиц — это вопрос государственной безопасности О захвате заложников террористами в колонии №19 города Суровикино

О захвате заложников террористами в колонии №19 города Суровикино Илдар хазрат Баязитов: "Начните жизнь с благого!"

Илдар хазрат Баязитов: "Начните жизнь с благого!" Розалия Нургалиева. Мозаика «Тюбетейки» и «Ярдэм». Редкая красота для горожан и гостей.

Розалия Нургалиева. Мозаика «Тюбетейки» и «Ярдэм». Редкая красота для горожан и гостей. Десять исторически значимых мечетей для нас

Десять исторически значимых мечетей для нас Путь параолимпийского чемпиона Руслана Салимова к духовному просветлению и благотворительной деятельности

Путь параолимпийского чемпиона Руслана Салимова к духовному просветлению и благотворительной деятельности Путин: Россия стремится упрочить авторитет БРИКС

Путин: Россия стремится упрочить авторитет БРИКС Как помочь приобрести комплект Корана незрячему?

Как помочь приобрести комплект Корана незрячему? Шалфей сверкающий: красна девица в красном!

Шалфей сверкающий: красна девица в красном! Посиделки в хиджабе. Вкусные фото!

Посиделки в хиджабе. Вкусные фото! «Яран*» (герань на татарском языке) во дворе вызывает восторг

«Яран*» (герань на татарском языке) во дворе вызывает восторг Для чего нужны мечети?

Для чего нужны мечети? Мусульманское воспитание и детский сад

Мусульманское воспитание и детский сад Детские страхи – взрослая проблема

Детские страхи – взрослая проблема Мир глазами ребенка

Мир глазами ребенка Почему плачет ребенок?

Почему плачет ребенок? Особый вид милостыни. Фото из репортажей раздачи гушра.

Особый вид милостыни. Фото из репортажей раздачи гушра. Нужен ли мусульманам психолог?

Нужен ли мусульманам психолог? Лидеры ОАЭ, Ирана тоже прилетели на саммит БРИКС в Казани. На подходе Турция.

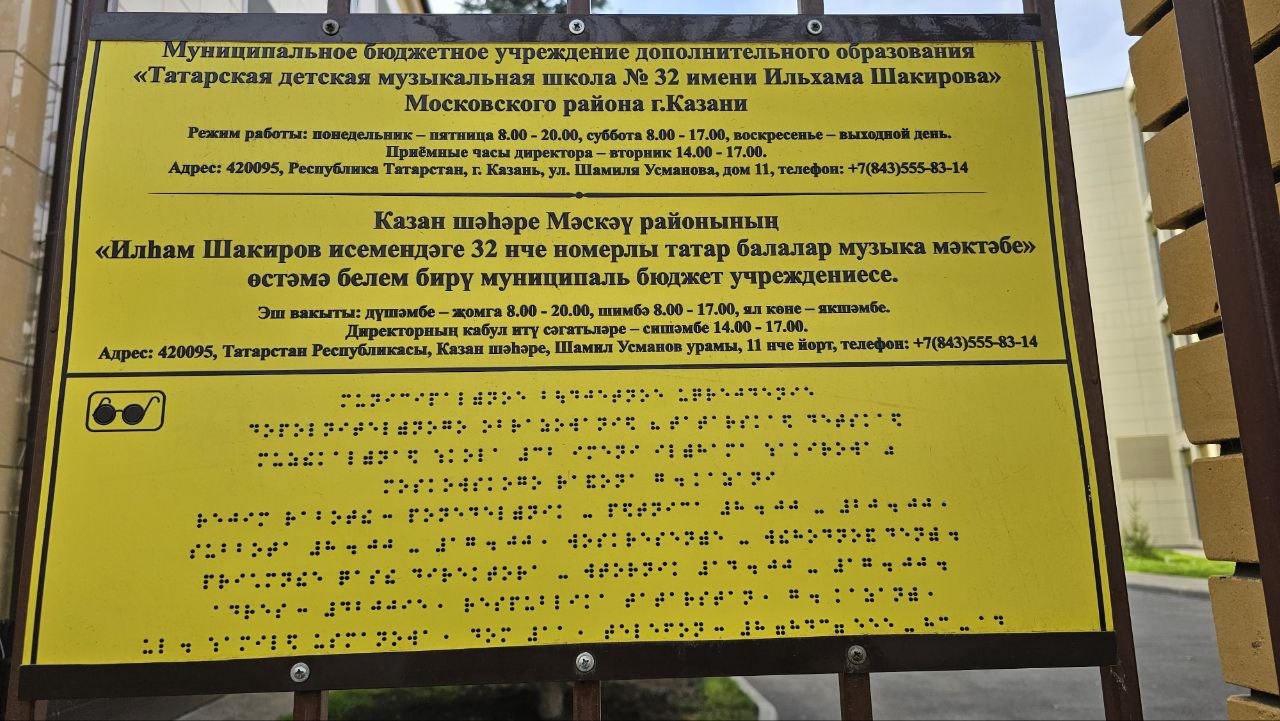

Лидеры ОАЭ, Ирана тоже прилетели на саммит БРИКС в Казани. На подходе Турция. Незрячие мусульмане приветствуют БРИКС. Они вдохновлены словами Путина.

Незрячие мусульмане приветствуют БРИКС. Они вдохновлены словами Путина. Успешное начало саммита БРИКС в Казани

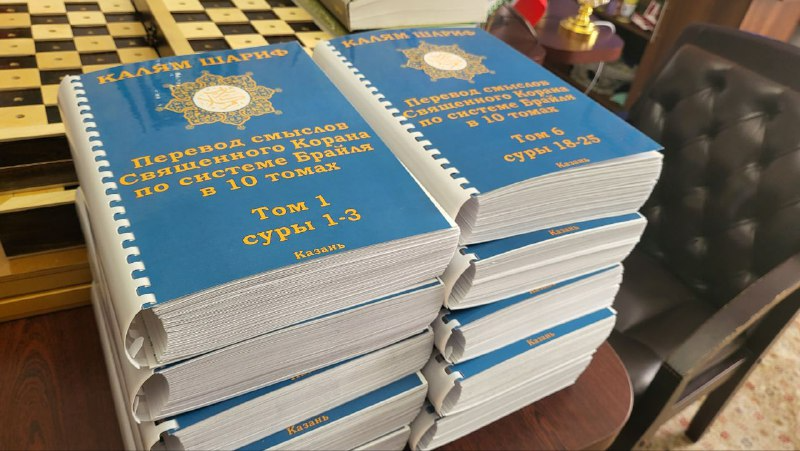

Успешное начало саммита БРИКС в Казани Помогающим приобретать перевод смыслов Корана

Помогающим приобретать перевод смыслов Корана На обиженном воду ....

На обиженном воду .... «Кого сегодня презрительно именуют «трудовыми мигрантами», не чужие нам люди»

«Кого сегодня презрительно именуют «трудовыми мигрантами», не чужие нам люди» "У нас очень хорошая молодежь".

"У нас очень хорошая молодежь". Правда ли, что Мухаммад написал Коран?

Правда ли, что Мухаммад написал Коран? Мужчины и женщины: рожденные быть разными

Мужчины и женщины: рожденные быть разными Типография для незрячих: Коран, Тафсир

Типография для незрячих: Коран, Тафсир Этикет первой брачной ночи

Этикет первой брачной ночи Кризис нравственности

Кризис нравственности